《Nmap渗透测试指南》—第6章6.4节IP欺骗

本文共 3100 字,大约阅读时间需要 10 分钟。

本节书摘来自异步社区《Nmap渗透测试指南》一书中的第6章6.4节IP欺骗,作者 商广明,更多章节内容可以访问云栖社区“异步社区”公众号查看。

6.4 IP欺骗

表6.4所示为本章节所需Nmap命令表,表中加粗命令为本小节所需命令——IP欺骗。

使用-D选项就可以达到使用诱饵进行IP欺骗的作用,在使用该选项对目标进行扫描的时候,会让目标主机误认为是在利用诱饵进行扫描,而不是一个真实的扫描,这样可以躲避防火墙和某些规则的限制,也可以达到隐藏自身的目的,这在实际的扫描中是非常有用的一个选项。

可以使用英文的逗号对每个诱饵主机进行分割,当然也要领会目标主机管理员的想法,他可能会认为该扫描使用的是诱饵主机进行扫描的,而不是真实的扫描地址,因此会忽略这次扫描,反而可以使用自己的真实IP去进行扫描,会达到欺骗目标主机管理员的目的,这样做时最好与诱饵主机交叉使用。

IP欺骗的语法如下:

Nmap -D 【decoy1,decoy2…|RND:number】【目标】

使用-D选项可以指定多个IP地址,或者使用RND随机生成几个地址,在指定的诱饵之间使用逗号进行分割,需要注意的是在进行版本检测或者TCP扫描的时候诱饵是无效的。

root@Wing:~# nmap -D RND:11 192.168.126.131Starting Nmap 6.40 ( http://nmap.org ) at 2014-06-12 14:26 CSTNmap scan report for 192.168.121.1Host is up (0.00040s latency).Not shown: 977 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh23/tcp open telnet25/tcp open smtp53/tcp open domain80/tcp open http111/tcp open rpcbind139/tcp open netbios-ssn445/tcp open microsoft-ds512/tcp open exec513/tcp open login514/tcp open shell1099/tcp open rmiregistry1524/tcp open ingreslock2049/tcp open nfs2121/tcp open ccproxy-ftp3306/tcp open mysql5432/tcp open postgresql5900/tcp open vnc6000/tcp open X116667/tcp open irc8009/tcp open ajp138180/tcp open unknownMAC Address: 00:0C:29:E0:2E:76 (VMware)Nmap done: 1 IP address (1 host up) scanned in 0.42 secondsroot@Wing:~#

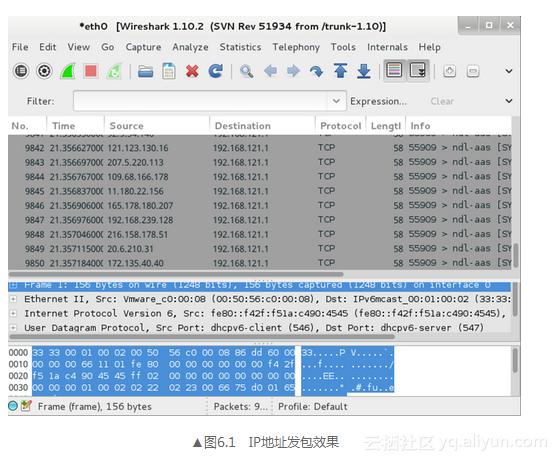

我们通过抓包的方法,看一下Nmap规避防火墙的效果。

如图6.1所示,可以看到有11个随机的、不同的IP地址向目标主机发送了SYN包,其中,192.168.239.128是真实的IP地址。

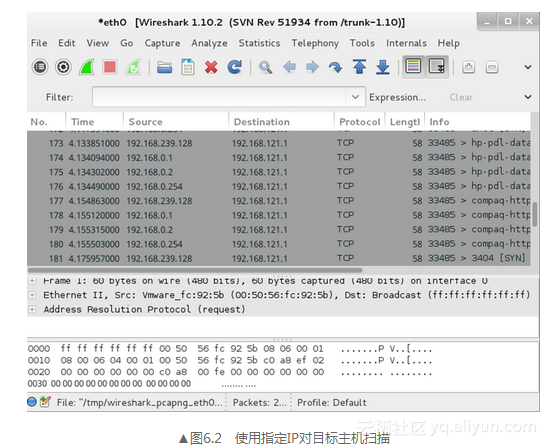

root@Wing:~# nmap -D 192.168.0.1,192.168.0.2,192.168.0.254 192.168.121.1Starting Nmap 6.40 ( http://nmap.org ) at 2015-06-12 14:36 CSTNmap scan report for 192.168.126.131Host is up (0.00040s latency).Not shown: 977 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh23/tcp open telnet25/tcp open smtp53/tcp open domain80/tcp open http111/tcp open rpcbind139/tcp open netbios-ssn445/tcp open microsoft-ds512/tcp open exec513/tcp open login514/tcp open shell1099/tcp open rmiregistry1524/tcp open ingreslock2049/tcp open nfs2121/tcp open ccproxy-ftp3306/tcp open mysql5432/tcp open postgresql5900/tcp open vnc6000/tcp open X116667/tcp open irc8009/tcp open ajp138180/tcp open unknownMAC Address: 00:0C:29:E0:2E:76 (VMware)Nmap done: 1 IP address (1 host up) scanned in 0.42 secondsroot@Wing:~#

如图6.2所示,通过抓包的方法看到Nmap正在使用我们指定的IP进行对目标主机的扫描。您也可以使用ME选项指定自己的真实IP。

root@Wing:~# nmap -D 192.168.0.1,192.168.0.2,192.168.0.254,ME 192.168.121.1Starting Nmap 6.47 ( http://nmap.org ) at 2015-06-28 15:31 CSTRTTVAR has grown to over 2.3 seconds, decreasing to 2.0RTTVAR has grown to over 2.3 seconds, decreasing to 2.0Nmap scan report for 192.168.121.1Host is up (1.0s latency).Not shown: 987 closed portsPORT STATE SERVICE135/tcp open msrpc139/tcp open netbios-ssn445/tcp open microsoft-ds514/tcp filtered shell843/tcp open unknown902/tcp open iss-realsecure912/tcp open apex-mesh7000/tcp open afs3-fileserver8000/tcp open http-alt49152/tcp open unknown49153/tcp open unknown49155/tcp open unknown49165/tcp open unknownNmap done: 1 IP address (1 host up) scanned in 158.90 secondsroot@Wing:~#

需要注意的是,诱饵主机必须处于工作状态,否则会导致目标主机的SYN洪水攻击。

转载地址:http://cwufl.baihongyu.com/

你可能感兴趣的文章

衡阳a货翡翠,南平a货翡翠

查看>>

大姨太入场,EtcGame全线升级为Coingame,开启ETH投注倒计时……

查看>>

阿里云HBase推出全新X-Pack服务 定义HBase云服务新标准

查看>>

通过Auto Layout深入了解SizeClasses的好处和使用

查看>>

Spring scope解惑

查看>>

BCH与BCE共享比特币之名

查看>>

js脚本 处理js注入

查看>>

A potentially dangerous Request.Form value was detected from the client

查看>>

测试过程之过分关注功能性测试

查看>>

SQL Server -- LIKE模糊查询

查看>>

centos7.0 docker安装部署

查看>>

ORA-32004错误的解决方法

查看>>

嵌入式系统学习步骤

查看>>

PPT | Docker定义存储-让应用无痛运行

查看>>

django 自定义日志配置

查看>>

是程序员,就用python导出pdf

查看>>

Absolute Uninstaller是类似于标准的Windows添加/删除卸载工具

查看>>

C++ Primer Plus(十)——对象和类

查看>>

ZooKeeper伪分布式集群安装及使用

查看>>

js 页面跳转保存状态

查看>>